- Мои настройки

- Заказать / Тарифы

- Как стать нашим клиентом

- Ответы на часто поднимаемые вопросы

- Поиск

- VPN в реальной жизни

- Yota, МТС, Билайн, Мегафон, TELE2 4G/4G+/LTE/3G/2G

- Port mapping / Переадресация трафика

- Организация безопасного доступа к внутренним ресурсам компании

- L2TP VPN / PPTP VPN через GPRS/EDGE

- Борьба за маршрут без перегруженных хостов

- Общий доступ к vpn соединению для локальной сети

- Опасности бесплатного Wi-Fi

- Построение удалённых автономных систем с использованием VPN

- Спутниковый интернет

- Proxy List / Списки бесплатных прокси

- VPN сервис

- Как правильно использовать VPN на роутерах

- Тестирование

- AION через RussianProxy

- Keenetic Giga/Ultra/Omni/4G и многие другие модели Xiaomi, Redmi, SmartBox, Linksys, TP-Link и т.д.

- Выделенный порт для приема входящих соединений.

- Выделенный постоянный публичный реальный IP адрес

- Настройка L2TP VPN на iOS IPhone

- Настройка L2TP over IPSec на Android

- Настройка VPN L2TP over IPsec на роутере MikroTik

- Настройка VPN-подключения на iPad

- Настройки L2TP IPSec ESP 3DES VPN

- Настройки OpenVPN RussianProxy

- Настройки PPTP VPN

- Правила пользования VPN сервисом

- Что такое L2TP VPN?

- Что такое PPTP VPN?

- Настройка PPTP клиента в Debian Ubuntu

- SSTP на Android

- Настройка PPTP на Android

- Настройка PPTP VPN соединения на роутере через сети 2G/3G

- Видеонаблюдение через Андроид смартфон

- Вопросы и ответы

- Настройка маршрутизации

- Партнёрская программа

- Сетевые онлайн утилиты

- Справочник

- О нас

- 720 ошибка при VPN подключении

- PPTP VPN на роутерах DD-WRT

- Настройка PPTP VPN на роутере ASUS WL-500gP

- Настройки GPRS/EDGE

- Расписание IT выставок

- Точки доступа WiFi

- Он-лайн игры Directx : порты, которые необходимо открыть для игры по сети

- Протокол шифрования MPPE

- Протокол шифрования IPSec

- Разное

- Форум

Настройка RussainProxy OpenVPN на pfSense

https://ru.wikipedia.org/wiki/PfSense

pfSense — дистрибутив для создания межсетевого экрана/маршрутизатора, основанный на FreeBSD. pfSense предназначен для установки на персональный компьютер, известен своей надежностью и предлагает функции, которые часто можно найти только в дорогих коммерческих межсетевых экранах. Настройки можно проводить через web-интерфейс что позволяет использовать его без знаний базовой системы FreeBSD. pfSense обычно применяется в качестве периметрового брандмауэра, маршрутизатора, сервера DHCP/DNS, и в качестве VPN hub/spoke.

Название происходит от факта, что pfSense помогает использовать инструмент фильтрации пакетов pf из OpenBSD более осознанно для непрофессиональных пользователей.

Данная статья написана нашим пользователем incltd , авторский текс сохранен.

Не секрет, что некоторые интернет провайдеры-калеки используют, как им кажется, «умные» системы QoS и прочие надстройки над трафиком своих пользователей. А проще говоря, режут все, что движется. Торренты, стрим потоки видео и аудио, различные протоколы VPN и так далее. Мой провайдер, например, относится именно к таким «умным». Что в этом случае делать? Ответ прост! Используем OpenVPN от RussianProxy. На сегодняшний день, есть тонны инструкций как запустить OpenVPN клиент на, скажем, Ubuntu или Windows. В то же время, информации о том, как подружить сервис OpenVPN от RussianProxy с популярными дистрибутивами программных роутеров, кот наплакал. В этой статье речь пойдет о таком популярном дистрибутиве, как pfSense.

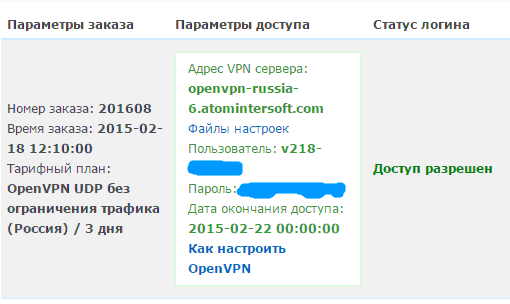

Итак, приступим. Для статьи я купил доступ

Скачиваем Файл настроек. Там будет архив с конфигурационными файлами. Они нам пригодятся.

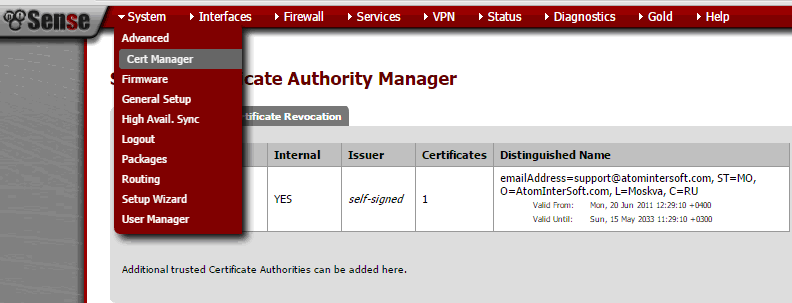

Когда pfSense будет готов к настройке OpenVPN клиента, заходим в System > Cert Manager > вкладка CA

Далее жмем на плюсик справа, чтобы добавить новый сертификат. В поле Descriptive name вписываем произвольный идентификатор. Открываем блокнотом файлик ca.crt из скачанного ранее архива и копируем его содержимое в поле Certificate data. Клацаем по кнопке Save. Переходим во вкладку Certificates. В поле Descriptive name вписываем произвольный идентификатор. В поле Certificate data вписываем содержимое файла (клиентский сертификат) такого вида vxxx-xxxxxx.crt. В поле Private key data содержимое файла vxxx-xxxxxx.key. Клацаем по кнопке Save.

Переходим в меню Diagnostics > Edit file. В поле Save / Load from path: вписываем без кавычек «/var/etc/openvpn/client1.psw» и нажимаем Load. В девственно чистое белое поле копируем пароль из подключенного Вами тарифного плана и нажимаем Save.

В меню переходим в VPN > OpenVPN > вкладка Client. Жмем на плюсик справа и далее по порядку.

Server Mode выбираем Peer to Peer (SSL/TLS)

Протокол UDP/TCP (в моем случае UDP)

Device mode — TUN

Interface — WAN (интерфейс, смотрящий в интернет)

Server host or address – openvpn-russia-6.atomintersoft.com

Server port – 81

Description – Любое, что душе угодно

TLS Authentication – снимаем галку

Peer Certificate Authority – то, что создавали во вкладке CAs

Client Certificate – то, что создавали во вкладке Certificates

Encryption algorithm – RC2-40-CBC

Auth Digest Algorithm – SHA1 (160 bit)

Спускаемся до Advanced configuration и в поле Advanced пишем строчку без кавычек «askpass /var/etc/openvpn/client1.psw». Клацаем по кнопке Save.

Все готово, если все правильно выполнили, то соединение должно подняться. Останется только допилить интерфейсы и основной маршрут, но это, как говорится, уже другая история.